WAFとは

Webアプリケーションファイアウォール(WAF)は、Webアプリケーションとインターネット間の潜在的に有害なHTTPトラフィックをフィルタリング、監視、ブロックすることによって、Webアプリケーションを脅威や攻撃から保護するための特定のタイプのファイアウォールです。従来のファイアウォールはサーバーやネットワークの防御システムとして機能しますが、WAFはWebアプリケーションのセキュリティを専門的に確保するために開発されました。

WAFの特徴

-

トラフィックフィルタリング

WAFは、各HTTP/HTTPSリクエストとレスポンスの内容を検査し、Web攻撃を示唆するパターンやシーケンスを特定します。SQLインジェクションの検出、クロスサイトスクリプティング(XSS)の防止、およびHTTPプロトコルの違反の検出などの方法を使用します。 -

特定の攻撃に対する保護

WAFは、SQLインジェクション、XSS、クロスサイトリクエストフォージェリなどを含むさまざまな特定の攻撃に対して防御することができます。一部のWAFは、分散型サービス拒否(DDoS)攻撃に対する保護も提供しています。 -

HTTP リクエストの検証

WAFは、各HTTPリクエストの構文を検証し、プロトコルの基準に準拠しているかどうかを確認します。ヘッダーのサイズが大きすぎる、必要なフィールドが欠落している、または予期しないリクエストのシーケンスなど、攻撃を示唆する異常を検出することができます。 -

セッション管理

WAFは、セッションハイジャックやセッションリプレイ攻撃に対してユーザーセッションを管理することができます。セッションクッキーの使用を監視および制御することにより、攻撃者が正規のユーザーをなりすますことを防止します。 -

カスタマイズ可能なセキュリティポリシー

WAFのもっとも強力な機能の1つは、Webアプリケーションの特定のニーズに応じてセキュリティポリシーを作成および変更できることです。管理者は、WAFがブロック、監視、または許可するHTTPトラフィックのタイプを決定するルールを設定できます。 -

レポートとログ記録

WAFは、検出された脅威や攻撃に関する詳細なログとレポートを提供します。この情報は、インシデント対応、フォレンジック分析、長期的なセキュリティ計画に役立ちます。

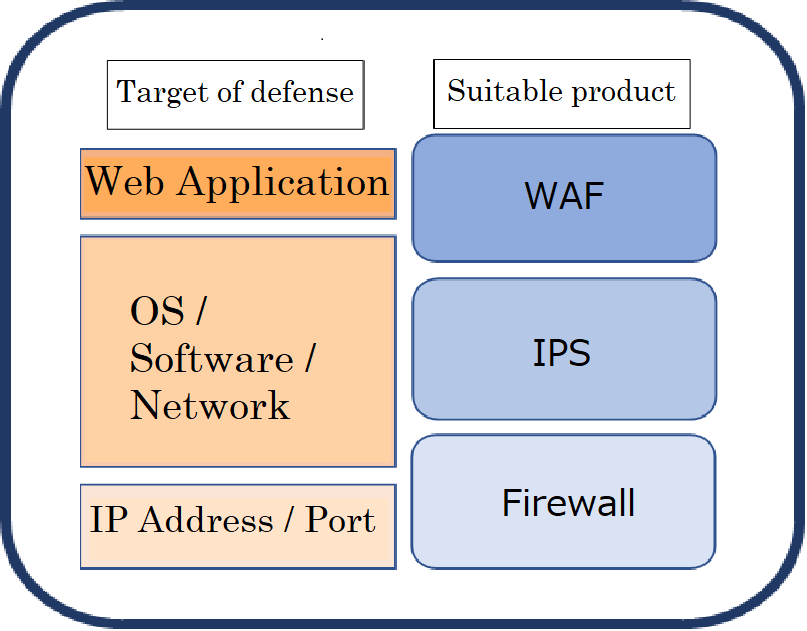

WAFとファイアウォール、IPS/IDSの比較

ファイアウォール、WAF、IPS/IDSは、次のように異なるレイヤーの専門領域を持っています。

Difference between a firewall, WAF and IPS

従来のファイアウォールとの比較

従来のファイアウォールとWAFの両方がセキュリティの層を提供しますが、それらは異なるレベルで動作し、異なるタイプの保護を提供します。従来のファイアウォールは通常ネットワークレイヤーで動作し、事前に定義されたセキュリティルールに基づいて全ての入出力トラフィックを監視します。一方、WAFはアプリケーションレイヤーで動作し、特定のWebアプリケーションに損害を与える可能性のある特定のHTTPトラフィックを監視、フィルタリング、ブロックします。

各アプローチの利点と欠点

従来のファイアウォールは幅広い範囲の脅威に対する広範な保護を提供し、ネットワーク全体のセキュリティを確保するために重要です。しかし、より複雑なアプリケーション固有の脅威に対応する能力は備えていません。一方、WAFはWebアプリケーションに対してターゲット化されたセキュリティを提供し、より的確な保護を行いますが、より詳細なアプリケーション固有の設定が必要です。

IPS/IDS(侵入防止システム/侵入検知システム)との比較

WAFとIPS/IDSの両方は、脅威を特定し軽減するために設計されています。ただし、IPS/IDSシステムはネットワーク全体で脅威を検出するのに対し、WAFは特にWebアプリケーションに焦点を当てています。IPS/IDSシステムは侵入の兆候となる可疑なアクティビティを特定することで動作しますが、WAFは悪意のあるWebトラフィックをフィルタリングして攻撃を防止することが主な役割です。

相互補完関係

最適なセキュリティ環境では、WAFとIPS/IDSシステムは相互に補完します。IPS/IDSシステムはネットワークトラフィックを監視し、潜在的な侵入を検出することで追加のセキュリティ層を提供します。一方、WAFは特定の攻撃に対してWebアプリケーションを特に保護することで、より包括的な範囲の脅威に対する総合的な防御を提供します。

WAFの仕組み

WAFは、ポリシーと呼ばれるルールセットに基づいて動作します。これらのポリシーは、WAFに対してどの種類のトラフィックをブロック、許可、または監視するかを指示します。リクエストが送られてくると、WAFはこれらのポリシーに基づいてリクエストを検査し、適切なアクションを実行します。安全なトラフィックはWebアプリケーションに到達させ、潜在的に有害なトラフィックはブロックされます。

シグネチャベースの検出

WAFが脅威を特定する主要な方法の1つは、シグネチャベースの検出です。この方法では、既知の攻撃ベクトルに一致するHTTPリクエストのパターンを特定します。WAFが一致を検出すると、疑わしいリクエストはWebアプリケーションに到達する前にブロックされます。

ブラックリスト

ブラックリストは、WAFが定義された基準(IPアドレス、地理的位置、または既知の脅威に関連するHTTPシグネチャなど)に基づいてアクセスを拒否する方法です。これらの基準に一致するトラフィックは自動的にブロックされ、認識された脅威に対する堅牢な防御を提供します。

ホワイトリスト

一方、ホワイトリストは信頼されたソースまたは行動のリストを定義する方法です。WAFはホワイトリストの基準に一致するトラフィックを許可し、それ以外の全てをブロックします。このアプローチは一般的にはより安全ですが、予想されるWebアプリケーショントラフィックの詳細な理解が必要であり、管理が複雑になる場合があります。