マン・イン・ザ・ミドル攻撃とは

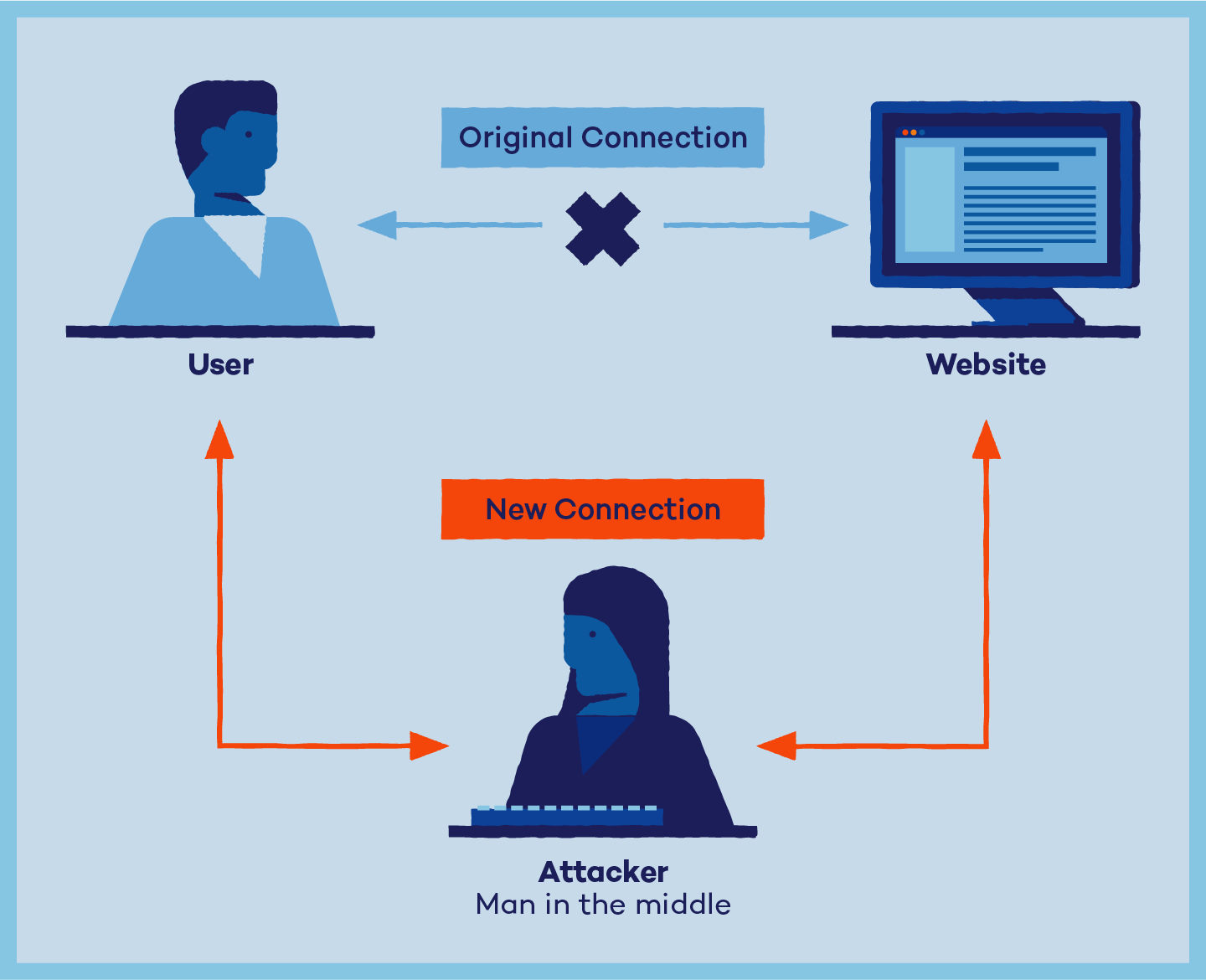

サイバーセキュリティの領域において、マン・イン・ザ・ミドル(MitM)攻撃は、攻撃者が二つの当事者間の通信を彼らの知識を持たずに傍受し、可能性があれば改ざんする悪意のある行為です。この攻撃は、通信するエンティティ間で確立された信頼を利用し、秘密裏の中間者として自身を挿入します。基本的に、攻撃者は通信フローの中央に位置し、機密情報にアクセスし、それを自身の利益に合わせて操作します。

What Is a Man-in-the-Middle (MITM) Attack? Definition and Prevention

マン・イン・ザ・ミドル攻撃の仕組み

マン・イン・ザ・ミドル攻撃の仕組みを理解するためには、通常攻撃者が使用するステップバイステップのプロセスを理解することが重要です。

-

ネットワークの傍受

攻撃者は、送信者と意図した受信者間の通信チャネルに侵入します。これは、ルーターの侵害、Wi-Fiネットワークの制御、またはネットワークプロトコルの脆弱性の悪用など、さまざまな手段で達成されます。 -

セッションの乗っ取り

攻撃者がネットワークトラフィックを成功裏に傍受すると、彼らは二つの当事者間のセッションを乗っ取ります。これにより、通信セッションの制御を取り、セキュリティメカニズムをバイパスすることができます。 -

データの操作

セッションの制御を取った攻撃者は、今度は二つの当事者間で交換されるデータを操作することができます。彼らはメッセージの内容を変更したり、悪意のあるコードを挿入したり、正当なファイルを悪意のあるコピーに置き換えたりすることができます。 -

秘密の観察

一部の場合、攻撃者は通信を直接的に変更するのではなく、交換される情報を静かに観察し、後で悪用することを選択する場合があります。これにより、彼らはログイン資格情報や金融情報などの機密データを警戒心を起こさせずに収集することができます。

マン・イン・ザ・ミドル攻撃の種類

マン・イン・ザ・ミドル攻撃にはさまざまな形式があり、通信プロセスのさまざまな側面をターゲットにしています。以下にいくつかの一般的なマン・イン・ザ・ミドル攻撃の種類を示します。

-

SSLストリッピング

この攻撃は、セキュアな通信プロトコルであるSSL(Secure Sockets Layer)を狙います。接続要求を傍受し変更することで、攻撃者は当事者を安全でないチャネルを使用して通信させ、機密情報を抽出しやすくします。 -

DNSスプーフィング

ドメインネームシステム(DNS)スプーフィングは、DNS解決プロセスを改ざんするものです。攻撃者が被害者のリクエストを自身が制御する悪意のあるサーバーにリダイレクトすることで、通信を傍受し操作することができます。 -

Wi-Fiネットワークの悪用

攻撃者は、セキュリティが不十分または適切に設定されていないWi-Fiネットワークを悪用してマン・イン・ザ・ミドル攻撃を行うことができます。ローグアクセスポイントの作成やネットワークトラフィックの盗聴などを行い、Wi-Fiネットワークを介して送信される機密情報を傍受します。 -

メールの乗っ取り

このタイプの攻撃では、攻撃者は被害者のメールアカウントを乗っ取り、受信および送信メッセージを傍受し変更することができます。これにより、機密情報への不正アクセスやマルウェアの拡散が可能になります。

重要なことは、これらはマン・イン・ザ・ミドル攻撃のいくつかの例であり、攻撃者は常に通信システムの脆弱性を悪用するための新しい技術を開発しています。

マン・イン・ザ・ミドル攻撃の識別と予防

警告サインの識別

潜在的なマン・イン・ザ・ミドル(MitM)攻撃の警告サインを識別することは、このようなセキュリティ侵害に関連するリスクを軽減するために重要です。これらの攻撃は洗練されている場合もありますが、個人や組織は注意すべき指標があります。

-

異常なSSL証明書の警告

SSL/TLS暗号化で保護されたウェブサイトにアクセスする際に、予期しないSSL証明書の警告やエラーが表示される場合、潜在的なマン・イン・ザ・ミドル攻撃の兆候となる可能性があります。これらの警告は、攻撃者が自己署名または偽造された証明書を使用して安全な接続を傍受しようとする場合によく発生します。 -

異常なネットワークの挙動

ネットワークの速度の急激な低下、異常なネットワークトラフィックのパターン、頻繁な切断などが観察される場合、マン・イン・ザ・ミドル攻撃の存在を示している可能性があります。疑わしいネットワークの挙動に注意し、必要に応じて詳細に調査してください。 -

証明機関(CA)の予期しない変更

デバイスやウェブブラウザが突然、信頼できない証明機関を認識したり、認識できないCAを表示したりする場合、信頼の階層を操作し、安全な接続を危険にさらす試みがある可能性があります。 -

証明書の不正発行

自身の知識や同意なく証明書が発行されていることが判明した場合、誰かが通信を傍受し操作している明確な兆候です。定期的に証明書を監視し、不正な活動がないかを確認してください。

強力な暗号化対策の実施

マン・イン・ザ・ミドル攻撃のリスクを予防するためには、強力な暗号化対策を実施することが重要です。頑強な暗号化対策を実施することで、通信のセキュリティを強化し、攻撃者がデータを傍受し操作することを困難にします。以下はいくつかの重要な暗号化の実践例です。

-

Secure Socket Layer(SSL)/Transport Layer Security(TLS)

通信チャネルを保護するために、SSLまたはTLSプロトコルの最新バージョンを使用します。古いバージョンに関連する脆弱性を回避するために、これらのプロトコルを最新の状態に保つことが重要です。 -

デジタル証明書

信頼性のある証明機関(CA)からデジタル証明書を取得し、通信の真正性と整合性を確保します。証明書を定期的に検証して監視し、不審な変更がないかを検出します。 -

証明書のピニング

証明書のピニングを実施し、特定のウェブサイトやサービスに特定の証明書または公開鍵を関連付けます。この実践により、SSL/TLSハンドシェイク時に不正な証明書を受け入れるリスクを減らすことができます。

安全な通信チャネルの確立

マン・イン・ザ・ミドル攻撃のリスクを軽減するためには、安全な通信チャネルを確立することが重要です。次の対策を検討してください:

-

仮想プライベートネットワーク(VPN)

VPNサービスを利用して、デバイスと目的のサーバー間に暗号化されたトンネルを作成します。VPNは公共ネットワークを介したデータの傍受を防ぎ、セキュアでプライベートな通信を提供します。 -

エンドツーエンド暗号化

機密情報のやり取りには、エンドツーエンド暗号化を実施します。これにより、意図した受信者のみがデータを復号化してアクセスできるようになります。SignalやWhatsAppなどのサービスはエンドツーエンド暗号化を採用しており、マン・イン・ザ・ミドル攻撃に対してより強力な保護を提供します。 -

安全なメール通信

暗号化されたメールサービスを使用するか、Pretty Good Privacy(PGP)暗号化を実施してメールの通信を保護します。メールの内容を暗号化することで、傍受されても情報は不正な者には読めないようになります。

システムの定期的な更新と修正

マン・イン・ザ・ミドル攻撃を予防するためには、ソフトウェアやシステムの定期的な更新と修正が重要です。ソフトウェアの脆弱性は攻撃者によってマン・イン・ザ・ミドル攻撃に悪用される可能性があります。次の対策を講じることでリスクを軽減できます:

-

オペレーティングシステムの更新

オペレーティングシステムの最新のセキュリティパッチとアップデートをインストールします。これらの更新には、攻撃者によって悪用される脆弱性に対処するためのバグ修正やセキュリティ強化が含まれています。 -

アプリケーションの更新

ウェブブラウザ、メールクライアント、その他の通信ツールを含む全てのアプリケーションとソフトウェアを最新の状態に保ちます。定期的にアップデートをチェックし、迅速にインストールすることで最新のセキュリティ対策の恩恵を受けることができます。