AWS Control Towerとは

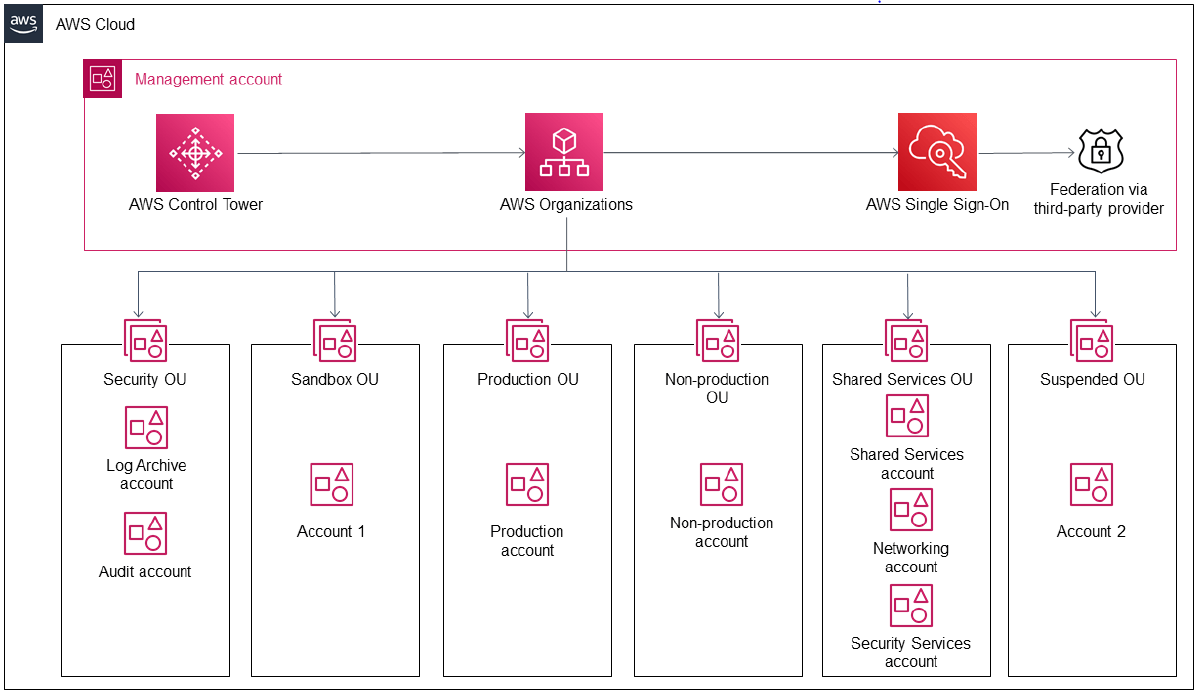

ビジネスがクラウドに移行し続ける中、複数のAWSアカウントのセキュリティ、コンプライアンス、ガバナンスを管理することはますます複雑になります。スケーラビリティとアジリティを確保しながら、組織がAWS環境のコントロールを維持するために、Amazon Web ServicesはAWS Control Towerを導入しました。

AWS Control Towerは、完全に管理されたマルチアカウント管理サービスであり、AWS環境の設定、構成、およびメンテナンスのプロセスを効率化します。中央集権的なダッシュボードと、ガードレールと呼ばれる事前に構成されたガバナンスルールのセットを提供し、ビジネスがAWSアカウント全体で一貫したポリシーを強制できるよう支援します。

コアとなる概念と用語

この章では、AWS Control Towerで使用される核心的な概念と用語について説明します。

組織単位(OUs)

組織単位(OUs)は、機能、部門、プロジェクトなどの共通の特性を共有するAWSアカウントのグループです。OUsを使用することで、同じOU内のアカウント全体に一貫したポリシーやガードレールを適用して、アカウントをより効果的に管理することができます。組織の構造を反映するためにOUの階層を作成することができます。

アカウント

AWS Control Towerは、AWSリソースのコンテナである個々のAWSアカウントを管理します。各アカウントは1つのOUに関連付けられ、複数のユーザーに割り当てることができます。Control Towerは、一貫したポリシーやガードレールを強制できるよう、アカウントの作成と登録の効率化プロセスを提供します。

サービスコントロールポリシー(SCPs)

サービスコントロールポリシー(SCPs)は、OUまたはアカウント内のユーザーに利用可能なAWSサービスとアクションの権限を定義するJSONドキュメントです。SCPを使用することで、AWSアカウントに付与されたアクセス権限を細かく制御し、ユーザーがリソースやサービスに適切なレベルのアクセス権を持つように保証することができます。

ガードレール

ガードレールは、AWSアカウント全体にわたってガバナンスとコンプライアンスのポリシーを強制するための事前に構成されたルールです。Control Towerは、次の3つのタイプのガードレールを提供します。

-

必須ガードレール

これらは常に有効で、無効にすることはできません。基本的なセキュリティとガバナンス機能を提供します。 -

強く推奨されるガードレール

これらのガードレールは、AWSによって推奨される追加のセキュリティとコンプライアンス機能を提供し、必要に応じて無効にすることができます。 -

選択的ガードレール

これらのガードレールは、組織の要件に合わせてポリシーをカスタマイズでき、必要に応じて有効または無効にできます。

ブループリント

ブループリントは、AWSインフラストラクチャの事前にパッケージ化された構成で、アカウントのプロビジョニングを簡素化し、AWS環境全体での一貫性を維持するためのものです。AWS Control Towerは、次の2つのタイプのブループリントを提供します。

-

アカウントファクトリー

アカウントファクトリーブループリントは、アカウントの作成プロセスを自動化し、全ての新規アカウントが組織のポリシーやガードレールに適合するようにします。 -

ランディングゾーン

ランディングゾーンブループリントは、AWSのベストプラクティスに沿った、安全なマルチアカウントアーキテクチャを提供します。マネジメントアカウント、ログアーカイブアカウント、セキュリティ監査アカウントなどのコアアカウントを含み、AWS環境を管理、監視、監査するのに役立ちます。

AWS Control Towerの設定と構成

この章では、AWS Control Towerを設定および構成し、AWS環境を効果的に管理する方法について説明します。

前提条件

次の前提条件を満たしていることを確認してから、AWS Control Towerを設定してください。

-

ルートユーザーアクセス権を持つAWSアカウントを持っている

-

デプロイ時に競合が生じないよう、AWSアカウントが組織またはControl Towerのセットアップをすでに持っていないことを確認済み

AWS Control Towerのデプロイ

AWS Control Towerをデプロイするには、次の手順に従ってください。

-

ルートユーザー資格情報を使用してAWS Management Consoleにサインイン

-

https://console.aws.amazon.com/controltower/ にアクセスして、AWS Control Towerコンソールに移動

-

AWS Control Towerホームページで、「Set up Control Tower」をクリック

-

全ての前提条件が満たされていることを確認してから、「Set up Control Tower」を再度クリック

-

ログアーカイブアカウントにメールアドレスを指定し、「Next」をクリック

-

設定を確認し、「Set up Control Tower」をクリックしてデプロイを開始

AWS Control Towerはリソースのデプロイを開始し、プロセスは最大で1時間かかる場合があります。

デプロイが完了すると、AWS Control Towerは確認メッセージを表示し、サービスの使用を開始できます。

AWS Control Towerの構成

AWS Control Towerをデプロイした後、組織の要件に応じてサービスを構成できます。このセクションでは、主要な構成タスクについて説明します。

組織単位(OU)の作成

組織単位(OU)を使用すると、ビジネスユニット、部署、またはプロジェクトなどの特定の基準に基づいて、AWSアカウントをグループ化して管理できます。OUを作成するには、次の手順に従ってください。

- AWS Control Towerコンソールに移動

- 左側のメニューで、「Organizational Units」をクリック

- 「Create Organizational Unit」をクリック

- OUの名前とオプションの説明を入力し、「Create Organizational Unit」をクリック

AWSアカウントの追加と管理

OU内のAWSアカウントを追加および管理するには、次の手順に従ってください。

-

AWS Control Towerコンソールに移動

-

左側のメニューで、「Accounts」をクリック

-

新しいアカウントを追加するには、「Enroll Account」をクリック。既存のAWSアカウントをAWS Control Towerの管理下に置く場合は、「Register Account」をクリック。

-

必要なアカウントの詳細を入力し、アカウントにOUを割り当てる

-

「Enroll Account」または「Register Account」をクリック

ガードレールの構成

ガードレールを構成することで、AWSアカウント全体にポリシーやコンプライアンスを適用し、セキュリティを強化することができます。ガードレールを構成するには、次の手順に従ってください。

-

AWS Control Towerコンソールに移動

-

左側のメニューで、「Guardrails」をクリック

-

ガードレールの一覧を閲覧し、有効にしたいものを選択

-

ステータスをトグルするために、「Enable guardrail」または「Disable guardrail」をクリック

ガードレールによるガバナンスとコンプライアンスの実装

ガードレールは、AWS Control Towerの中核的な機能であり、AWSアカウント全体に一貫したポリシーやコンプライアンスを強制するために設計されています。ガードレールには、次の3つのカテゴリがあります。

- 必須ガードレール

- 強く推奨されるガードレール

- 選択的ガードレール

必須ガードレール

必須ガードレールは、AWS Control Towerで常に有効になっており、無効にすることはできません。これらのガードレールは、安全性とガバナンスに必要な機能を提供します。必須ガードレールの例には、以下が含まれます。

- ルートユーザーのアクセスキーの作成を禁止する

- 全てのリージョンでAWS Configを有効にする

- AWS CloudTrailログファイルの検証を有効にする

これらの基本的なセキュリティメジャーにより、必須ガードレールは、AWS環境を保護し、不正なアクセスや誤った設定のリスクを低減します。

強く推奨されるガードレール

強く推奨されるガードレールは、必須ガードレールを超えた追加のセキュリティとコンプライアンスの利点を提供します。これらのガードレールは無効にすることができますが、AWSはセキュリティポストに最適化するためにこれらを有効にすることを強くお勧めしています。強く推奨されるガードレールの例には、以下が含まれます。

- Amazon S3バケットへのパブリックリードアクセスを禁止する

- Amazon S3バケットへのパブリックライトアクセスを禁止する

- Amazon GuardDutyを有効にする

これらのガードレールにより、データの漏洩を防止し、脅威検出機能を有効にすることで、セキュリティインシデントのリスクをさらに低減します。

選択的ガードレール

選択的ガードレールを使用すると、組織固有の要件に応じてポリシーをカスタマイズできます。必要に応じて有効または無効にすることができます。選択的ガードレールの例には、以下が含まれます。

- Amazon RDSインスタンスのインターネットアクセスを禁止する

- AWS Management ConsoleアクセスにMFAを要求する

- Amazon S3オブジェクトに対して暗号化を要求する

選択的ガードレールを使用すると、固有のガバナンスとコンプライアンスのポリシーを組織に合わせて調整できます。これにより、セキュリティおよびコンプライアンスに対する要件に合わせた環境を維持しながら、柔軟性を確保することができます。

参考